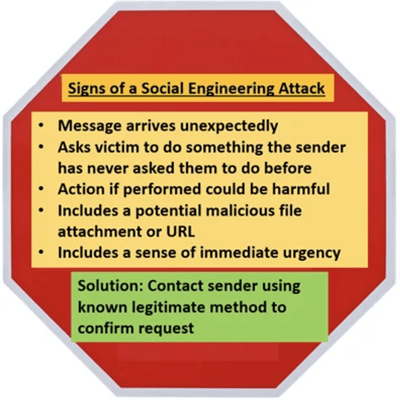

Social Engineering kann in vielen verschiedenen Formen auftreten: über E-Mail, Websites, Anrufe, SMS-Nachrichten, soziale Medien und sogar Fax. Egal welche Kommunikationsmethode es ist, Betrüger und Kriminelle werden versuchen, sie zu missbrauchen. Auch wenn die Art der Kommunikation variieren kann, hat die Botschaft, die der Betrüger zu vermitteln versucht, in der Regel fünf typische Merkmale.

Social Engineering kann in vielen verschiedenen Formen auftreten: über E-Mail, Websites, Anrufe, SMS-Nachrichten, soziale Medien und sogar Fax. Egal welche Kommunikationsmethode es ist, Betrüger und Kriminelle werden versuchen, sie zu missbrauchen. Auch wenn die Art der Kommunikation variieren kann, hat die Botschaft, die der Betrüger zu vermitteln versucht, in der Regel fünf typische Merkmale.

Es gibt natürlich auch legitime E-Mails, die alle diese Merkmale aufweisen, aber jede Nachricht, die drei oder mehr dieser Merkmale aufweist, birgt ein erhöhtes Risiko, den Nutzer in einen Social-Engineering-Angriff zu verwickeln. Die meisten Angriffe weisen alle fünf dieser Eigenschaften auf. Im Folgenden werden die einzelnen Risikomerkmale näher erläutert.

1. Unerwartetes Eintreffen der Nachricht

Das potenzielle Opfer einer gefährlichen Spam-Nachricht erwartet in der Regel keine Nachricht vom vermeintlichen Absender, und schon gar nicht zu dem konkreten Thema. Es gibt viele legitime E-Mails, die jeden Tag unerwartet eintreffen, aber dennoch ist das überraschende Eintreffen ein Hauptmerkmal der meisten Social Engineering-Angriffe. Das Gegenteil (also dass man die Nachricht und ihre Anfrage erwartet hat) ist ein starker Hinweis darauf, dass es sich nicht um einen Social-Engineering-Betrug sondern um eine legitime Nachricht handelt.

Aber auch das allein schließt einen Betrug nicht immer aus. Ein Beispiel hierfür ist der Treuhandbetrug bei Hypothekendarlehen, bei dem der Angreifer den Computer oder das E-Mail-Konto eines legitimen Hypothekendarlehensanbieters (oder Treuhänders) infiltriert hat und den Darlehensnehmer auffordert, seine Anzahlung auf ein illegales Bankkonto zu überweisen. Der Kreditnehmer hat die Aufforderung des Sachbearbeiters zur Überweisung des geforderten Betrags erwartet und weiß oder bemerkt möglicherweise nicht, dass die Banküberweisungsanweisungen gefälscht sind.

Im Allgemeinen beginnen die meisten Social-Engineering-Methoden allerdings damit, dass das potenzielle Opfer eine unerwartete Aufforderung erhält.

2. Der Absender bittet um etwas Ungewöhnliches

In den meisten Fällen wird das potenzielle Opfer bei Social-Engineering-Anfragen aufgefordert, etwas zu tun, was es noch nie zuvor getan hat. Die Betrüger verlangen, dass man z. B. Geld abhebt, Geld sendet, ein Dokument öffnet, eine Datei ausführt oder Informationen sendet. Es sind oft Gefallen, um die der (vermeintliche) Absender noch nie zuvor gebeten hat.

Viele Phishing-E-Mails stammen von legitimen E-Mail-Konten von Personen, denen wir vertrauen, doch ohne dass die potenziellen Opfer es wissen, wird die E-Mail des Absenders von einer böswilligen Person kontrolliert. Aber selbst wenn dies der Fall ist, bittet der betrügerische Absender das potenzielle Opfer um eine Aktion, um die der rechtmäßige Absender den Empfänger noch nie zuvor gebeten hat. Die Aufforderung, etwas völlig Neues zu tun, erhöht das Risiko, der Aufforderung nachzukommen.

3. Die angeforderte Aktion ist potenziell schädlich

Stellen Sie sich folgende Frage: Wenn die angeforderte Aktion ausgeführt wird, könnte sie Ihnen oder Ihrem Unternehmen möglicherweise schaden? Die Aufforderung, Dokumente zu öffnen, Programme auszuführen, Informationen zu senden oder Passwörter einzugeben, sind alles Beispiele für potenziell schädliche Aktionen. Wenn es sich bei der Aufforderung um etwas „Harmloses“ handelt, das nur schwer Schaden anrichten kann, ist es weniger wahrscheinlich, dass es sich um Social Engineering handelt.

4. Der Angreifer fügt eine ungewöhnliche Datei oder URL hinzu

Die meisten digitalen Social-Engineering-Angriffe enthalten einen gefälschten Link, auf den der Benutzer klicken soll, oder ein Dokument oder Programm, das er herunterladen (und öffnen oder ausführen) soll. In einer Social-Engineering-E-Mail kann das potenzielle Opfer beispielsweise dazu aufgefordert werden, persönliche Daten zurückzusenden (z. B. „Wir benötigen Ihre Bankdaten", „Senden Sie uns Ihre Versicherungsnummer" usw.). Die meisten enthalten jedoch gefährliche URL-Links, Dokumente oder Inhalte.

Wie Sie potenziell bösartige URL-Tricks erkennen können, erfahren Sie in meinem Webinar oder Artikel.

Zu den häufigsten Dateiformaten, die in böser Absicht verwendet werden, gehören: EXE, DLL, URL, SCR, HTA, HTM, HTML, MSI, SYS, ZIP, 7Z, BIN, CAB, CPL und Microsoft Office-Dokumenttypen (z. B. DOCX, XLSX, PPTX usw.). Im Internet finden Sie zahlreiche Listen mit „potenziell gefährlichen Dateitypen", unter anderem hier. Anhänge von relativ sicheren Dateiformaten (z. B. TXT, PDF usw.), die keine eingebetteten URL-Links oder „aktiven Inhalte" enthalten, gelten als sicherer als andere.5. Der Angreifer vermittelt ein Gefühl der Dringlichkeit

Die meisten Betrügereien beinhalten ein erhöhtes Gefühl der Dringlichkeit. Der Betrüger droht damit, dem Empfänger Schaden zufügen (z. B. beruflicher, körperlicher, finanzieller Art usw.), wenn das Opfer nicht schnell handelt. Ein Grund, warum das oft funktioniert, ist, dass der Empfänger motiviert wird, sehr schnell zu handeln und dabei keine Zeit hat, sich Rat einzuholen.

Wenn Sie eine Nachricht erhalten, die drei oder mehr dieser risikoreichen Merkmale aufweist, sollten Sie innehalten, nachdenken und sicherstellen, dass es sich nicht um einen Social-Engineering-Betrug handelt, bevor Sie fortfahren.

Gegenmaßnahmen bei Social-Engineering-Angriffen

Die einfachste und schnellste Maßnahme besteht darin, den Absender unter einer bekannten Telefonnummer zu kontaktieren, um die Anfrage zu bestätigen, oder direkt die Website des angeblichen Anbieters unter Verwendung seiner tatsächlichen URL aufzurufen und zu prüfen, ob die Anfrage auch auf der legitimen Website des Anbieters zu finden ist. Mit dieser einfachen Prüfung könnten Milliardensummen und Millionen unproduktiver Stunden, Stress und Kummer vermieden werden.

Nicht alle Social-Engineering-Betrügereien weisen alle oder die meisten dieser Merkmale auf, aber die große Mehrheit schon. Es ist eines der wichtigsten Dinge, die wir tun können, um Internetkriminalität und Social-Engineering-Angriffen vorzubeugen, wenn wir allen beibringen, sich dieser risikoreichen Merkmale bewusst zu sein, die auf Social Engineering hinweisen könnten.

Demo anfragen: Security Awareness Training

New-school Security Awareness Training ist entscheidend, damit Sie und Ihr IT-Personal mit den Benutzern in Kontakt treten und ihnen helfen können, jederzeit die richtigen Sicherheitsentscheidungen zu treffen. Dies ist keine einmalige Angelegenheit. Kontinuierliche Schulungen und simuliertes Phishing sind notwendig, um die Mitarbeiter:innen als Ihre letzte Verteidigungslinie zu mobilisieren. Fordern Sie Ihre persönliche Demo der KnowBe4-Plattform für Sicherheitsschulungen und simuliertes Phishing an und sehen Sie, wie einfach es sein kann!

New-school Security Awareness Training ist entscheidend, damit Sie und Ihr IT-Personal mit den Benutzern in Kontakt treten und ihnen helfen können, jederzeit die richtigen Sicherheitsentscheidungen zu treffen. Dies ist keine einmalige Angelegenheit. Kontinuierliche Schulungen und simuliertes Phishing sind notwendig, um die Mitarbeiter:innen als Ihre letzte Verteidigungslinie zu mobilisieren. Fordern Sie Ihre persönliche Demo der KnowBe4-Plattform für Sicherheitsschulungen und simuliertes Phishing an und sehen Sie, wie einfach es sein kann!

PS: Sie mögen es nicht, auf weitergeleitete Links zu klicken? Kopieren und fügen Sie den folgenden Link einfach in Ihren Browser ein:

https://www.knowbe4.com/kmsat-security-awareness-training-demo