Ransomware 2025: Die wichtigsten Bedrohungen im Überblick

Ich verfolge Ransomware seit dem Erscheinen der ersten Variante, dem AIDS Cop Trojan, im Dezember 1989.

Ich verfolge Ransomware seit dem Erscheinen der ersten Variante, dem AIDS Cop Trojan, im Dezember 1989.

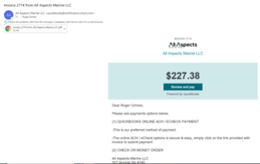

Ich höre von unzähligen Betrugsanrufen, bei denen der Anrufer vorgibt, von einem Dienst zu sein, den Sie nutzen (oder genutzt haben), und Ihnen einen erheblichen ...

Es gibt eine Art von Betrug, bei dem die Opfer von jemandem kontaktiert werden, der sich als bekannte vertrauenswürdige Einrichtung (z. B. Amazon, US-Post usw.), als ...

Ich arbeite schon sehr lange im Bereich der Cybersicherheit, seit 1987, also seit über 35 Jahren. Und zur Überraschung vieler Leser/Beobachter sage ich oft, dass ich ...

Viele kleine und mittelgroße Unternehmen benutzen das beliebte Programm QuickBooks von Intuit. Sie nutzen in der Regel zuerst das benutzerfreundliche ...

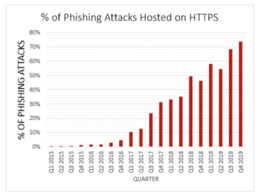

Es ist fast unmöglich, eine Internet-Betrugsmasche oder eine Phishing-E-Mail zu finden, die nicht irgendeinen bösartigen URL-Link enthält. Der Link leitet den Benutzer ...

Social Engineering kann in vielen verschiedenen Formen auftreten: über E-Mail, Websites, Anrufe, SMS-Nachrichten, soziale Medien und sogar Fax. Egal welche ...