Es ist fast unmöglich, eine Internet-Betrugsmasche oder eine Phishing-E-Mail zu finden, die nicht irgendeinen bösartigen URL-Link enthält. Der Link leitet den Benutzer entweder zu einer bösartigen Webseite weiter oder enthält selbst bösartige Anweisungen. Das Ziel ist es, bösartigen Code oder Anweisungen im Browser des Benutzers auszuführen. In diesem Artikel sollen einige der gängigsten bösartigen URL-Tricks, und Möglichkeiten sich davor zu schützen, aufgezeigt werden.

Gängige bösartige URL-Tricks

Die folgenden 12 Arten von URL-Tricks gehören zu den häufigsten, die Betrüger und Phisher verwenden, um Benutzer dazu zu bringen, auf bösartige Links zu klicken:

- Look-alike Domains

- Illegitime Domains

- URL-Verkürzung

- URL-Zeichenkodierung

- Homografische Angriffe

- Übermäßig lange URLs

- Cross-Site-Scripting

- Bösartige Umleitungen

- Gefälschte 404-Seiten

- Bilder die sich als Dateianhänge ausgeben

- Gefälschte digitale Zertifikate

- Passwort-Hash-Diebstahl

Look-alike Domains

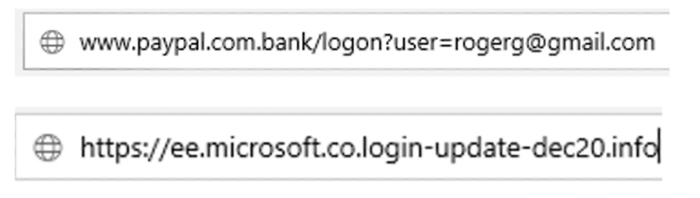

Einer der häufigsten URL-Tricks besteht darin, dass ein Phisher eine ähnlich aussehende Domain verwendet, die den Namen einer anderen bekannten Marke enthält, um auf betrügerische Weise das Vertrauen der möglichen Opfer zu gewinnen. Hier sind einige Beispiele:

Illegitime Domains

Illegitime Domains sind eher ein Erkennungsmerkmal, um Bösartige URLs zu identifizieren, als ein „Trick" per se. In diesem Fall sendet der Phisher eine E-Mail, die angeblich von einer bekannten Marke stammt, aber mehrere Domänennamen enthält, von denen keiner mit dem tatsächlichen Domänennamen der angeblichen Marke in Verbindung steht. Hier ist ein Beispiel:

URL-Verkürzung

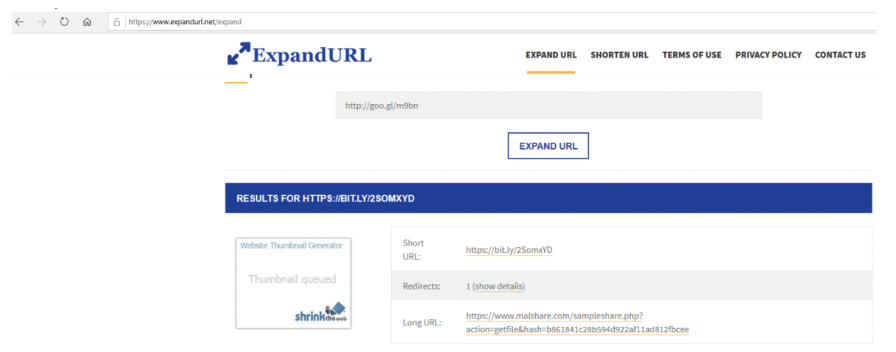

Viele Hacker nutzen URL-Verkürzungsdienste, die ihre längeren bösartigen URLs in harmlos aussehende, kürzere URLs umwandeln. Diese angepassten URLs machen es für ein potenzielles Opfer schwieriger, Nachforschungen anzustellen. Nachfolgend finden Sie ein Beispiel:

In diesem Fall wurde aus der verkürzten URL „https://bit.ly/2SomxYD" ein Malware-Programm, das auf einer Malware-Website unter der Domain „www.malshare.com" gespeichert ist.

URL-Zeichencodierung

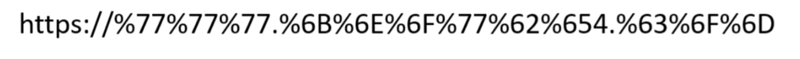

Internet-URLs können mit verschiedenen Methoden kodiert werden. Die gebräuchlichste Methode ist das so genannte „Percent Escaping". Dabei wird jedes ASCII-Zeichen durch sein hexadezimales Gegenstück, gefolgt von einem %-Zeichen, ersetzt. Unten sehen Sie ein Beispiel:

Im obigen Beispiel ist einfach die URL „https://www.knowbe4.com" kodiert.

Homografische Angriffe

Homografische Angriffe verwenden Zeichen anderer Sprachen, die wie die Zeichen einer anderen Sprache aussehen, um neue Domänen zu erstellen. Die neuen Domains sehen aus wie eine bekannte Marke, sind aber in Wirklichkeit ganz andere Domains in einer völlig anderen Sprache. So können beispielsweise das lateinische Unicode-Zeichen „a" (U+0061 hex) und das kyrillische „а" (U+0430 hex) in einem Browser identisch aussehen.

Hier ist ein visuelles Beispiel:

Die obige URL sieht aus wie die englische www.apple.com, ist aber in Wirklichkeit ein anderer kyrillischer Domänenname mit denselben ähnlich aussehenden Zeichen. Sobald der Benutzer darauf klickt, wird er zu einer ganz anderen Domäne weitergeleitet (siehe unten).

Xudong Zheng hat eine ausführlichere Diskussion über Phishing mit Unicode-Domänen.

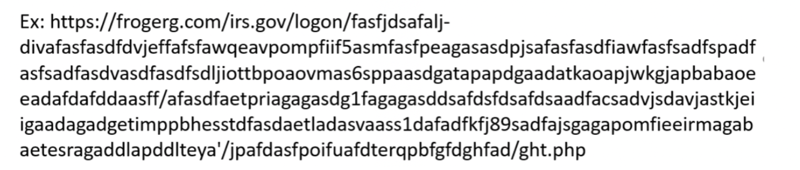

Übermäßig lange URLs

Einige Betrüger verwenden übermäßig lange URLs mit Hunderten von zufälligen Zeichen, um den Bildschirm zu „überladen", wenn ein Benutzer den Mauszeiger über den URL-Link bewegt, um ihn zu untersuchen. Die Idee dahinter ist, den Benutzer mit einer so großen Zahl an Informationen zu überfluten, dass er aufgibt, ohne den vollständigen Link zu untersuchen und vorzeitig darauf klickt. Hier ist ein Beispiel:

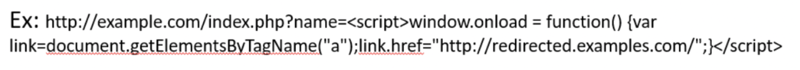

Cross-Site-Scripting

Cross-Site-Scripting (XSS) ist eine Angriffsmethode, bei der HTML-Code, der „nur zur Anzeige" gedacht ist oder auf einem Server ausgeführt werden soll, so manipuliert wird, dass er stattdessen auf dem Client ausgeführt wird. XSS-Code kann entweder direkt in einer URL enthalten sein oder, was häufiger vorkommt, die URL leitet den Benutzer auf eine bösartige Webseite um, die dann versucht, den XSS auszuführen. Nachfolgend ein Beispiel:

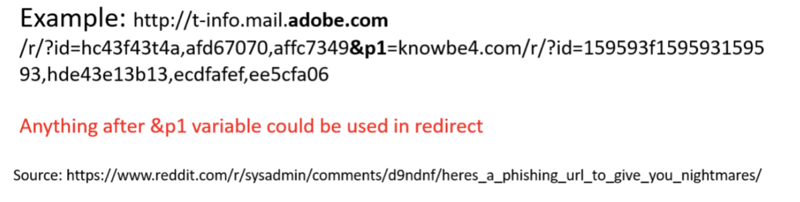

Bösartige Umleitung

Einige ansonsten harmlose Websites enthalten eine Codierung, die es ermöglicht, dass ihre URL von Betrügern missbraucht wird, die die URL nutzen, um potenzielle Opfer auf andere, bösartigere Seiten umzuleiten. In diesem Fall würde ein Benutzer, der eine betroffene URL untersucht, die Ursprungsdomäne sehen und ihr vertrauen, ohne zu wissen, dass sie verwendet wird, um ihn automatisch an einen anderen Ort umzuleiten. Nachfolgend ein Beispiel:

Gefälschte 404-Seiten

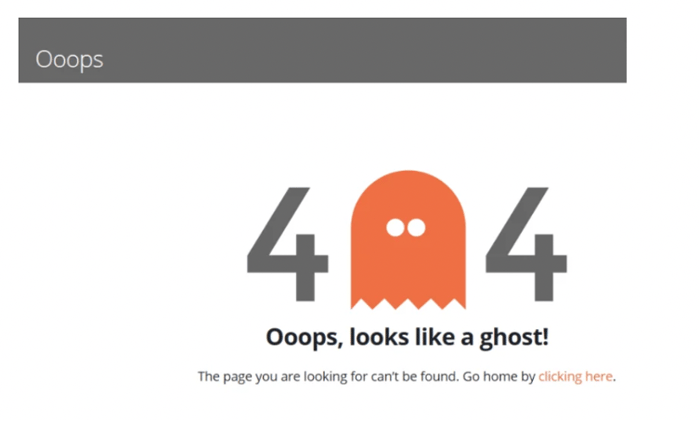

Wenn jemand auf einer Website nach einer nicht vorhandenen Seite oder einem nicht vorhandenen Objekt sucht, erhält er in der Regel eine „404-Fehlermeldung". Diese Fehlermeldung macht den Benutzer darauf aufmerksam, dass er versucht hat auf etwas zuzugreifen, das nicht existiert (ähnlich wie im folgenden Beispiel):

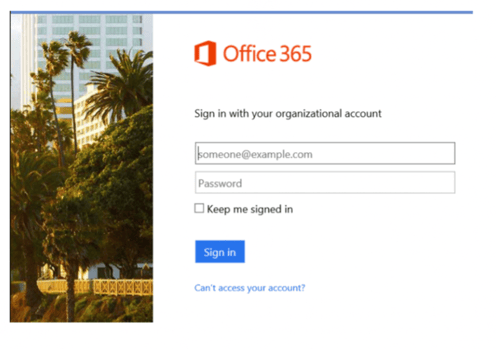

Hacker können in eine ansonsten harmlose Website eindringen und die standardmäßige 404-Fehlermeldung in eine Weiterleitung zu einer bösartigen Website ändern. Anschließend versenden sie Millionen von Phishing-E-Mails, die auf ein nicht existierendes Objekt oder eine nicht existierende Seite auf der Website verweisen, die den Benutzer schließlich auf eine bösartige Website weiterleitet (wie das Beispiel der gefälschten Anmeldeseite für Microsoft Office 365 unten):

Bilder die sich als Dateianhänge ausgeben

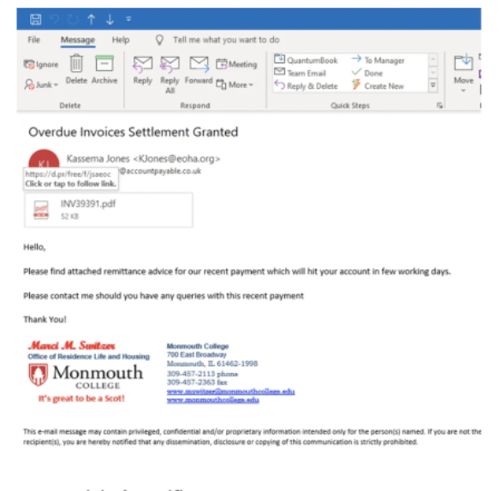

Ein relativ neues Phänomen, das im letzten Jahr beobachtet werden konnte, ist die Verwendung von gefälschten Dateianhängen, bei denen es sich in Wirklichkeit um Bilder mit Links zu anderen Objekten handelt, die auf bösartigen Websites gehostet werden. Siehe ein Beispiel unten:

Gefälschte digitale Zertifikate

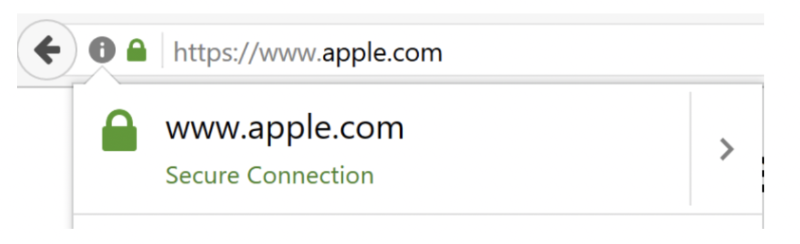

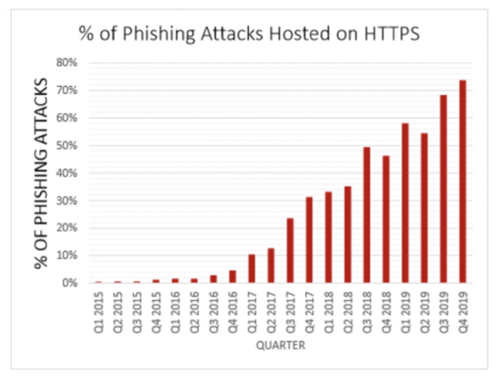

Die meisten Menschen denken, dass ein vertrauenswürdiges digitales TLS-Zertifikat bedeutet, dass eine Website legitim ist und ihnen keinen Schaden zufügen wird. Das ist weit von der Wahrheit entfernt. Ein vertrauenswürdiges digitales TLS-Zertifikat bedeutet lediglich, dass der Hostname und der DNS-Pfad der Website gültig sind. Es bedeutet nicht, dass eine Website eine legitime Website ist, der man vertrauen kann. Die Anti-Phishing Working Group hat festgestellt, dass 2019 über 70 % der bösartigen Phishing-Websites ein vertrauenswürdiges digitales Zertifikat hatten. Viele dieser Zertifikate stammen von kostenlosen Zertifizierungsstellen wie „Let's Encrypt“, die keinen großen Aufwand betreiben, um die Vertrauenswürdigkeit der Person zu ermitteln, der sie ein Zertifikat ausstellen.

Passwort-Hash-Diebstahl

Wenn ein Benutzer dazu verleitet werden kann, auf einen Link zu klicken, besteht die Möglichkeit, dass sein Browser oder E-Mail-Client dazu verleitet wird, den Hash-Wert seines Kennworts an einen Hacker zu senden. Dies geschieht folgendermaßen:

- Der Hacker erstellt einen bösartigen Webserver im Internet

- Der Hacker erstellt eine bösartige URL-Adresse, die auf ein Objekt auf dem Webserver verweist

- Er sendet den Link an das Opfer (z. B. per E-Mail usw.)

- Das Opfer klickt auf den URL-Link

- Das E-Mail-Programm oder der Browser versucht, das Objekt abzurufen

- Der Server erfordert authentifizierte Anmeldung

- Das E-Mail-Programm oder der Browser versucht ein authentifiziertes Login

- Es sendet dann einen Remote-Anmeldeversuch, aus dem der Angreifer einen Passwort-Hash ableiten kann

Wie der Trick funktioniert und wie die bösartige URL aussieht, hängt vom Hacker und den verfügbaren, nicht gepatchten Sicherheitslücken ab, die der Hacker auszunutzen versucht. Kevin Mitnick, Chief Hacking Officer von KnowBe4, hat eine Demo mit einem Beispiel für diesen Passwort-Hashing-Trick. Eine detailliertere Diskussion dieses Tricks finden Sie in dem Artikel „I Can Get and Hack Your Password Hashes From Email“.

Die obigen Punkte sind nur 12 Beispiele aus einer scheinbar endlosen Liste von Hackertricks, die betrügerische URLs beinhalten.

Verteidigungsmaßnahmen

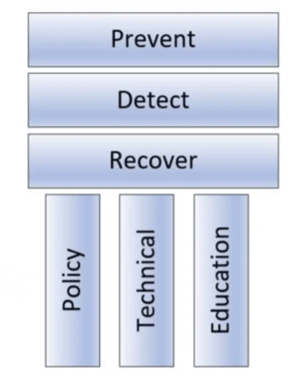

Eine erfolgreiche Abwehr basiert auf einer umfassenden Verteidigungsstrategie, die als die 3 x 3 Säulen der Sicherheitsverteidigung bezeichnet werden (siehe Abbildung unten).

Alle Unternehmen sollten drei Ziele für die Sicherheitskontrolle haben:

- Verhindern

- Erkennen

- Wiederherstellen

Unternehmen wollen verhindern, dass ihrer Umgebung etwas Schlimmes zustößt. Wenn die Präventivkontrollen durchbrochen werden, sollten sie frühzeitig gewarnt und entdeckt werden, um den Schaden zu begrenzen. Schließlich müssen sie sich von dem Angriff erholen und herausfinden, wie sie ihn beim nächsten Mal verhindern können. Jede Sicherheitskontrolle muss von Richtlinien, technischen Kontrollen und Schulungsmaßnahmen begleitet werden.

Perimeter-Verteidigung

Um die Bedrohungen durch betrügerische URLs abzuschwächen, sollte der Perimeter-Schutz Folgendes umfassen:

- Anti-Malware-Schutz

- Inhaltsfilterung

- Reputationsdienste

- Sicherstellen, dass die Verteidigungsmaßnahmen die Kodierung vor der Prüfung dekodieren

- Sicherstellen, dass die Abwehrmaßnahmen kurze URLs ausweiten

- Bewusstsein über die neuesten Trends bei bösartigen URLs

Persönliche Verteidigungsmaßnahmen

Entschärfen Sie die Bedrohungen durch bösartige URLs für jeden Benutzer:

- Sorgen Sie für die Schulung des Sicherheitsbewusstseins durch Security Awareness Trainings

- Bringen Sie allen Benutzern bei, dass Sie sich die Domain mit dem Mauszeiger anschauen, bevor sie klicken

- Bleiben Sie vollständig und rechtzeitig gepatcht

- Bringen Sie den Benutzern bei, nicht wissentlich die Ausführung von Code zuzulassen

- Bringen Sie den Benutzern bei, keine unerwarteten Dateien herunterzuladen

- Bringen Sie den Benutzern bei, verdächtige URLs zu untersuchen oder zu ignorieren

Wenn Benutzer eine verdächtige URL sehen, sollte ihnen beigebracht werden, diese an die IT-Abteilung/erfahrene Benutzer zu melden, die:

- Weiter untersuchen; oder

- Verdächtige URLs in einer sicheren, isolierten, virtuellen Umgebung ausführen; oder

- Verdächtige URLs an einen Malware-Inspektionsdienst weiterleiten

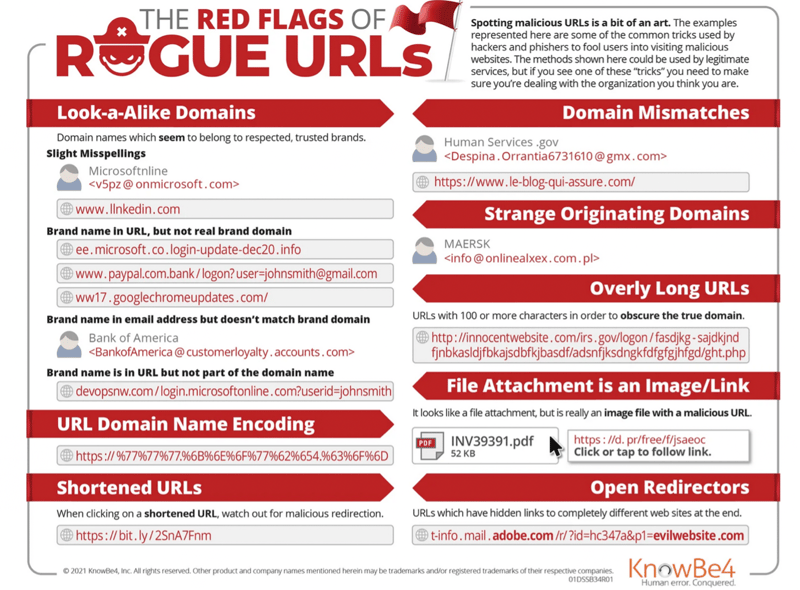

Je mehr Sie und Ihre Mitarbeiter über bösartige URLs wissen, desto leichter können Sie sie vermeiden. Wenn Sie daran interessiert sind, mehr über bösartige URLs zu erfahren, besuchen Sie auch das Webinar zur Bekämpfung von bösartigen URL-Tricks. Sie können auch das PDF-Dokument Red Flags of Rogue URLs von KnowBe4 herunterladen, das ein großartiges, schnelles Handout ist, um Ihre Mitarbeiter über einige bösartige URL-Tricks zu unterrichten:

Erkennungsmerkmale bösartiger URLs:

Demo anfragen: Security Awareness Training

New-school Security Awareness Training ist entscheidend, damit Sie und Ihr IT-Personal mit den Benutzern in Kontakt treten und ihnen helfen können, jederzeit die richtigen Sicherheitsentscheidungen zu treffen. Dies ist keine einmalige Angelegenheit. Kontinuierliche Schulungen und simuliertes Phishing sind notwendig, um die Mitarbeiter:innen als Ihre letzte Verteidigungslinie zu mobilisieren. Fordern Sie Ihre persönliche Demo der KnowBe4-Plattform für Sicherheitsschulungen und simuliertes Phishing an und sehen Sie, wie einfach es sein kann!

New-school Security Awareness Training ist entscheidend, damit Sie und Ihr IT-Personal mit den Benutzern in Kontakt treten und ihnen helfen können, jederzeit die richtigen Sicherheitsentscheidungen zu treffen. Dies ist keine einmalige Angelegenheit. Kontinuierliche Schulungen und simuliertes Phishing sind notwendig, um die Mitarbeiter:innen als Ihre letzte Verteidigungslinie zu mobilisieren. Fordern Sie Ihre persönliche Demo der KnowBe4-Plattform für Sicherheitsschulungen und simuliertes Phishing an und sehen Sie, wie einfach es sein kann!

PS: Sie mögen es nicht, auf weitergeleitete Links zu klicken? Kopieren und fügen Sie den folgenden Link einfach in Ihren Browser ein:

https://www.knowbe4.com/kmsat-security-awareness-training-demo